Soluzioni integrate per la tua cybersecurity.

Il fulcro dell'offerta Aegister è la Cyber Console. Progettata per operare come un hub strategico, la piattaforma integra il ruolo del Virtual CISO, garantendo una supervisione completa attraverso moduli dedicati, quali Risk Assessment, Remediation Plan e supporto per la Compliance. La Cyber Console fornisce gli strumenti Aegister per la protezione perimetrale, tra cui il Threat Blocker (ATB), il Cloud Defender e la VPN.

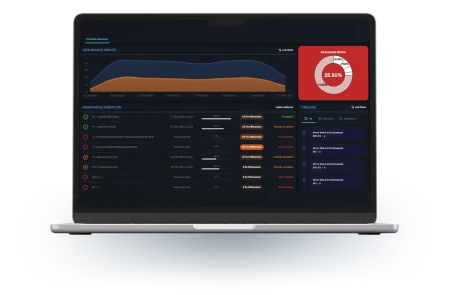

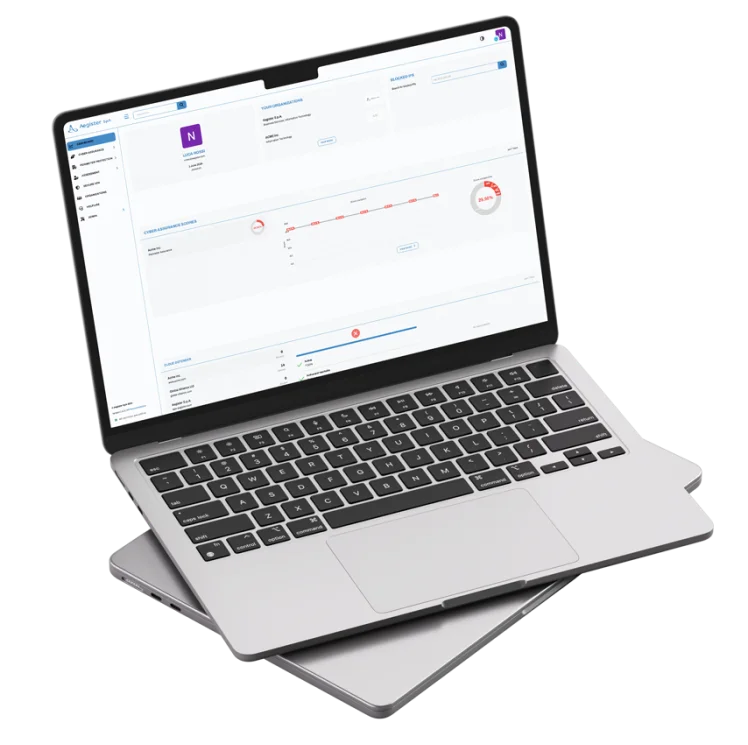

Aegister Cyber Console

L'Aegister Cyber Console (ACC) è il fulcro delle operazioni di cybersecurity, una piattaforma interattiva che permette alle aziende di monitorare, gestire e ottimizzare le proprie strategie di sicurezza in tempo reale.

Integrata con l'intera suite di soluzioni Aegister, l'ACC offre funzionalità avanzate per la valutazione dei rischi, la gestione della conformità normativa e la pianificazione di interventi correttivi mirati.

Grazie a un'interfaccia intuitiva l'ACC consente di analizzare in profondità l'ecosistema di sicurezza aziendale, monitorare metriche critiche e ricevere supporto strategico dal Virtual CISO, assicurando una gestione della protezione informatica efficace e allineata agli standard più elevati.

Aegister VPN

AegisterVPN è una soluzione avanzata per la protezione dei dati, che opera su Android e iOS per garantire connessioni sicure e criptate. Attraverso un tunnel privato al server Aegister VPN, supportato dalla Threat Intelligence, puoi mantenere la tua connessione sicura e privata,indipendentemente dal tipo di rete, aziendale o remota.

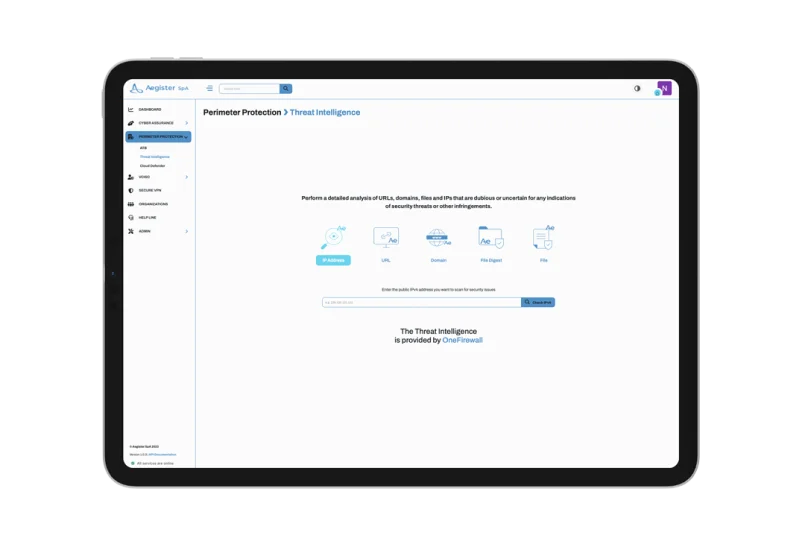

Cloud Defender

Aegister Cloud Defender è un Web Application Firewall (WAF) avanzato progettato per proteggere le applicazioni web da minacce sofisticate, come SQL injection, cross-site scripting (XSS) e attacchi DDoS.

Grazie a regole personalizzabili e costantemente aggiornate tramite la Threat Intelligence, il sistema analizza il traffico HTTP/HTTPS in tempo reale, rilevando e bloccando automaticamente comportamenti anomali e potenzialmente dannosi.

La dashboard consente di monitorare metriche critiche, come tassi di blocco e origini del traffico, facilitando interventi tempestivi e l'ottimizzazione delle regole di sicurezza.

Questa soluzione multicloud sfrutta risorse di diversi provider globalmente distribuiti per ottimizzare le performance, aumentare la resilienza e garantire una bassa latenza, offrendo un'esperienza utente migliorata e riducendo i rischi legati alla dipendenza da un singolo cloud.

Come Funziona il WAF

Il tuo supporto completo alla compliance

La conformità alle normative in materia di cybersecurity è fondamentale per ottenere fiducia, evitare interruzioni operative, danni reputazionali, azioni legali ed evitare sanzioni derivanti da attacchi informatici. La Direttiva NIS 2, entrata in vigore da Ottobre 2024, includerà un numero di aziende di gran lunga maggiore rispetto a quelle coinvolte nella precedente NIS, tra cui anche piccole e medie imprese in specifici settori, le quali dovranno adottare misure di sicurezza in vari ambiti per rafforzare la loro resilienza informatica.

Gestione degli incidenti

Sicurezza della Supply Chain

Politiche e procedure relative all'uso della crittografia

Uso di soluzioni di autenticazione a più fattori

Politiche di igiene informatica di base e formazione

Sicurezza sistemi informativi e di rete

Politiche di analisi dei rischi e di sicurezza

Strategie per la valutazione delle misure di gestione dei rischi

Continuità operativa e disaster recovery

Sicurezza delle risorse umane

Abbiamo la soluzione su misura per te.

Il servizio di Assessment iniziale fornito da Aegister offre alle aziende una valutazione preliminare del proprio profilo di cybersecurity, individuando vulnerabilità e aree di miglioramento. Pensato per supportare le aziende che intendano gestire in modo efficace i rischi, l’assessment combina strumenti avanzati con un’analisi esperta per costruire una roadmap di sicurezza chiara ed attuabile.

Come Funziona

Il processo di assessment inizia con un survey guidato per raccogliere informazioni essenziali sull’infrastruttura e sulle pratiche di sicurezza attuali. Successivamente, i nostri strumenti eseguono scansioni dettagliate degli asset esterni, analizzando potenziali punti di esposizione e vulnerabilità. Viene inoltre condotta un’analisi dei log per individuare eventuali anomalie passate o in corso. Al termine, Aegister fornisce un report completo che evidenzia i rischi e offre raccomandazioni su misura, fornendo all’azienda una solida base per migliorare la propria sicurezza.

Assessment